Автоматизация на ъпгрейдите: как да настроите unattended-upgrades на Debian 12

18 Jun 2025, 17:28:03

Едно от основните правила за сигурност на отделени и виртуални сървъри е поддържането на софтуера в актуално състояние. Именно това правило често се пренебрегва от повечето потребители. В тази статия ще се опитаме да поправим това, а именно ще разгледаме инструмент, с помощта на който вашият VPS или отделен сървър, работещ под Debian 12 (и не само), ще инсталира важни актуализации за сигурност автоматично - unattended‑upgrades. На някои операционни системи, например Ubuntu 22/24, този пакет се инсталира и работи по подразбиране, но в Debian unattended‑upgrades не е включен в предварително инсталирания набор от компоненти.Инсталиране и активиране unattended‑upgrades

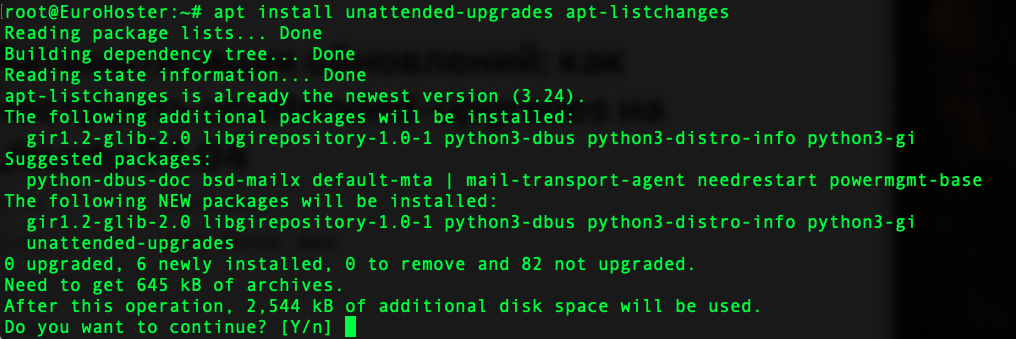

Свържете се с вашия сървър чрез SSH като потребител root (това не е задължително, но всички следващи команди ще се изпълняват от негово име) и актуализирайте списъците с пакети:apt updateИнсталирайте unattended‑upgrades и неговите зависимости:

apt install unattended-upgrades apt-listchanges- unattended-upgrades - самата услуга за автоматични актуализации;

- apt-listchanges - показва в писмото списък с промените в пакетите.

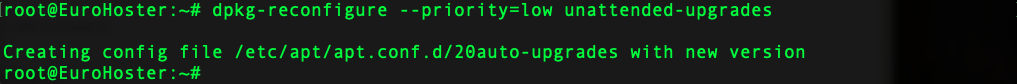

Включваме автоматичната инсталация на актуализации:

dpkg-reconfigure --priority=low unattended-upgradesНа въпроса "Automatically download and install stable updates?" в диалоговия прозорец избираме "Yes" и получаваме уведомление за създаването на нов конфигурационен файл.

Конфигурация на unattended‑upgrades

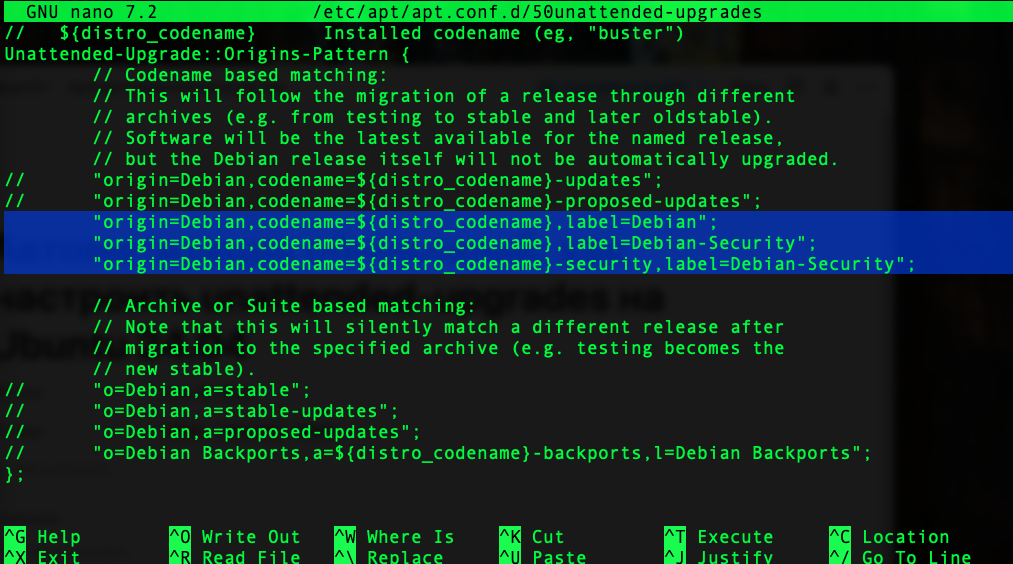

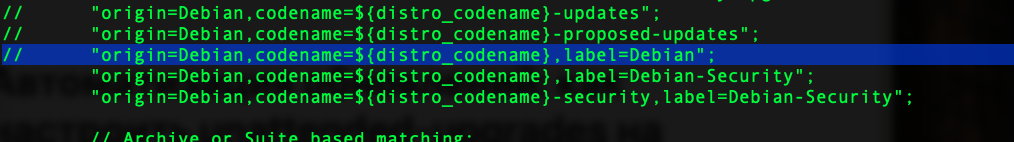

Основният файл за конфигурация на unattended‑upgrades се намира в /etc/apt/apt.conf.d/50unattended-upgrades. Отворете го с командата:nano /etc/apt/apt.conf.d/50unattended-upgradesОбърнете внимание на ключовата му секция Unattended-Upgrade::Origins-Pattern:

Тази секция на конфигурацията описва източниците за автоматично обновяване. По подразбиране виждаме три активни източника. Ние обаче се интересуваме от автоматично получаване само на обновления за сигурност. Коментирайте записа, отговорен за обновленията от основния репозиторий на системата:

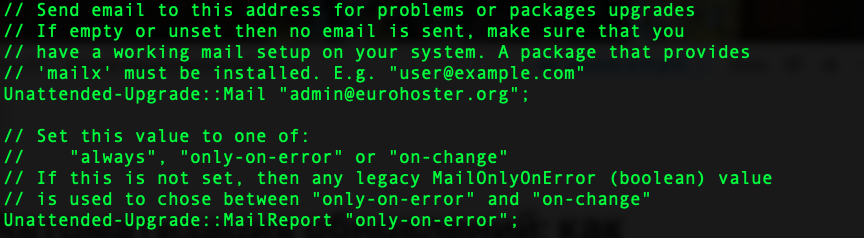

Следващите полезни параметри са Mail и MailReport.

Те трябва да бъдат коментирани и попълнени. Тези параметри ще ви помогнат да получавате отчет за грешки по имейл, ако такива възникнат.

- Unattended-Upgrade::Mail "your@email.com"; - вашият имейл адрес;

- Unattended-Upgrade::MailReport "only-on-error" - избор на режим на известия (always, only-on-error, on-change), only-on-error - за изпращане на доклад за грешки.

Настройка на графика на задачите

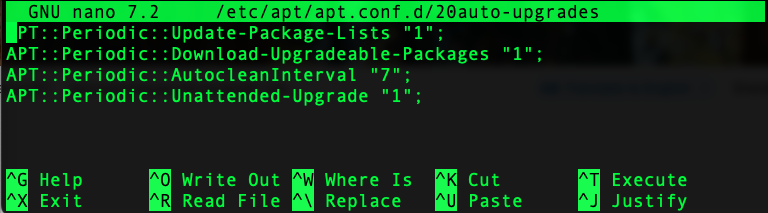

В файла /etc/apt/apt.conf.d/20auto-upgrades са събрани настройките на графика за автоматично обновяване. Отворете го с помощта на командата:nano /etc/apt/apt.conf.d/20auto-upgradesКонфигурацията в този файл по подразбиране е оптимална за нашата задача, но нека я разгледаме по-подробно.

- Update-Package-Lists "1" - ежедневно актуализиране на списъците с пакети;

- Download-Upgradeable-Packages "1" - ежедневно изтегляне на нови версии;

- AutocleanInterval "7" - на всеки 7 дни изчистване на кеша на старите пакети;

- Unattended-Upgrade "1" - ежедневно стартиране на unattended‑upgrades.

Тестово пускане

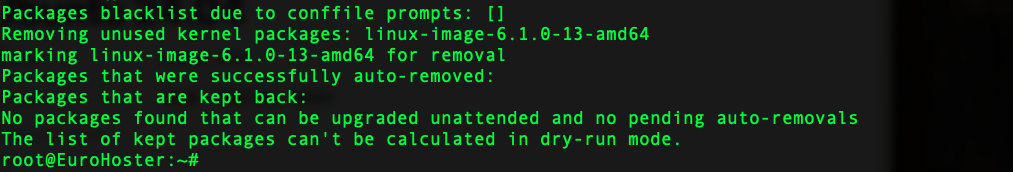

За тестване на конфигурацията и работоспособността на услугата като цяло ще използваме командата:unattended-upgrade --dry-run --debug- --dry-run - изваждане на пакети за актуализация (без инсталиране);

- --debug - подробен извод за търсене на грешки в конфигурацията.

Стартиране на unattended‑upgrades

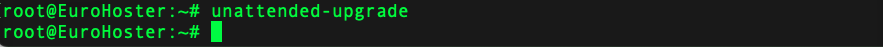

След промяна на конфигурационните файлове, е необходимо да стартирате утилитката ръчно, за да проверите и приложите промените:unattended-upgradeАко няма грешки в конфигурацията, няма да получите никакви уведомления.

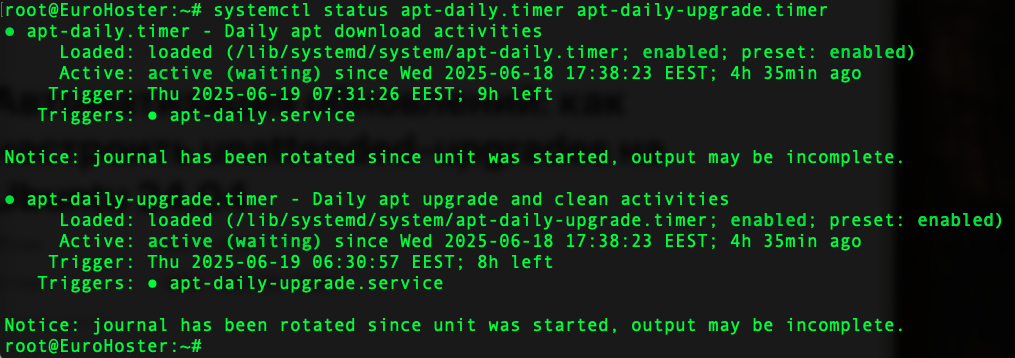

Можете също да проверите работата на systemd‑таймерите, отговарящи за работата на unattended-upgrade:

systemctl status apt-daily.timer apt-daily-upgrade.timerТяхният статус трябва да бъде active.

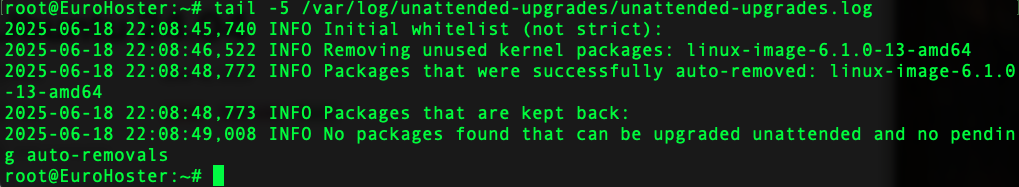

В лог файла /var/log/unattended-upgrades/unattended-upgrades.log е събрана цялата информация за хода на автоматичните актуализации.

В примера се използва новоинсталирана система и софтуерът не се нуждае от актуализация:

Подробно разгледахме процеса на настройка на автоматичните актуализации за сигурност на отделен сървър или VPS с ОС Debian 12. Тези прости действия значително ще повишат нивото на сигурност на вашия проект. Ако имате проблеми с настройката на unattended-upgrade на сървърите на EuroHoster, винаги можете да се обърнете за помощ към нашата служба за техническа поддръжка чрез системата за тикети или онлайн чата на сайта.